APRIL 2, 2020 ART MARTORI

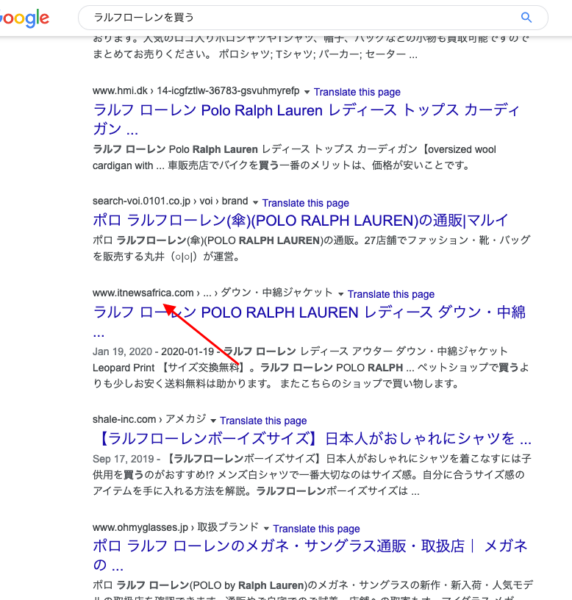

If you’re wondering how to find and fix the Japanese keyword hack, get started by identifying a real-life example. First, open Google Translate, and then get the Japanese characters for the search term buy Ralph Lauren. Copy and paste that into your favorite search engine, and take a look at the results.

A website dedicated to technology news from Africa… and Ralph Lauren gear?

A website dedicated to technology news from Africa… and Ralph Lauren gear?Your results may vary, but one of the results in this recent search was a technology news website from Africa. Seems like an odd marketing strategy for them, right?

It’s very likely we just identified an example of the Japanese keyword hack. Read on to learn more about finding and fixing this common type of website infection.

What is the Japanese keyword hack?

The Japanese keyword hack is a type of SEO spam (which we discussed earlier). With these scams, bad actors hijack the search engine ranking of legit websites by compromising them, and then injecting spammy keywords and links.

This lets hackers take advantage of the visibility to promote any number of scams. In our example of the Japanese keyword hack, people searching for Ralph Lauren gear will almost certainly get ripped off if they click on the spammy links and make a purchase.

When a website gets hit with the Japanese keyword hack, it’s crucial to clean the infection immediately. As we just saw, the immediate consequences are obvious. But the longer this hack remains in place, the more damage it does. Let’s take a sec to examine that scenario.

What happens after a Japanese keyword hack?

Like any SEO spam infection, delaying cleanup of the Japanese keyword hack can have long-term consequences. When you look at the time and expense involved with leaving those consequences unchecked, taking immediate actions makes sense.

Your reputation gets damaged — Imagine customers search for your site because they’re attracted by your hard-earned reputation. What are the odds they’ll stay if they see an unfamiliar message in a language they don’t speak?

Your hosting gets suspended — Hosting companies are very sensitive about infected websites. Nobody wants to be the source of dangerous content. Web hosts may suspend sites with SEO spam, so nobody can visit them.

You get blacklisted by Google — Google also seeks to avoid the Japanese keyword hack (along with SEO spam in general). When a hacked site is detected, Google adds it to their blacklist, which will negatively impact a website’s traffic.

How to find the Japanese keyword hack

To find the Japanese keyword hack, start with scanning your website. You’ll discover there are numerous remote-side scanners out there, which comb through the pages your visitors can see to hunt for malware.

We believe our own SiteCheck is one of the best, along with UnmaskParasites. Both of these remote scanners are free and simple to use — all you do is type in the web address of your site, and then let them go to work.

The ultimate tool for finding the source of the Japanese keyword hack is a server-side scanner, which looks not only at public-facing pages, but also in the files and databases people can’t see.

For example, our Website Security Platform includes regular server-sider scans, as well as an array of features engineered to thwart infections like the Japanese keyword hack. In addition to the tools we just discussed, make sure to get on Google Search Console for a comprehensive view of your website’s overall health.

How to fix the Japanese keyword hack

Now that we’ve learned how to find the Japanese keyword hack, let’s figure out how to fix it. This basically comes down to deleting all the content hackers created, and then closing any vulnerabilities they used to access the website.

This is a highly involved process you can either attempt to do yourself or have a professional handle for you. For most people, the latter solution is recommended.

That’s because a poorly executed cleanup leads to a site getting reinfected. And as we saw earlier, the costs and damage only increase the longer a website remains infected. Reputable companies like Sucuri, however, typically offer a money-back guarantee in case a cleanup isn’t totally satisfactory.

Closing thoughts on the Japanese keyword hack

The Japanese keyword hack is bad news for any individual or organization operating a website. This common form of SEO spam defaces your site, damages your reputation, and can even cut off traffic you’ll never recover. And the longer it remains in place, the harder it is to get things back to normal.

Meanwhile, bad actors keep working away. Our security researchers are always discovering new kinds of SEO spam that most folks have yet to learn about, which target all types of CMS’s and tech providers. This makes securing your site from SEO spam injections all the more important.

When it comes to finding and fixing the Japanese keyword hack, the best strategy is avoiding it entirely. A security apparatus like the Sucuri Web Application Firewall (WAF) is truly a fire-and-forget solution in this instance. That’s because it’s constantly updated by security researchers in order to identify and block even the latest threats. All you need to do is set up your site behind the WAF, and then enjoy the peace of mind.