By

Hack Unamatata 6 Απριλίου 2020, 14:21

Το online banking φαίνεται να έχει μπει στο στόχαστρο των χάκερς, οι οποίοι ψάχνουν τα επόμενα θύματα τους κατά την κρίση του κορωνοϊού.

Η πανδημία του κορωνοϊού, παρόλο που βρίσκεται ακόμα στους πρώτους μήνες της, αναδιαμορφώνει γρήγορα τον τρόπο που οι άνθρωποι σε όλο τον κόσμο ζουν την καθημερινή τους ζωή. Τόσο η κοινωνική απομάκρυνση όσο και οι επικλήσεις να παραμείνετε στο σπίτι για να αποφύγετε περιττές αλληλεπιδράσεις σημαίνουν επανεξέταση του τρόπου προσέγγισης των καθημερινών σας διαδράσεων, συμπεριλαμβανομένης της διαχείρισης των χρημάτων σας.

Εν μέσω της τρέχουσας αβεβαιότητας, οι τράπεζες ενθαρρύνουν τους πελάτες να επωφεληθούν από τις υπηρεσίες online, κινητής τηλεφωνίας και τηλεφωνικής εξυπηρέτησης, αντί για επισκέψεις σε υποκαταστήματα. Μαζί με την υψηλότερη ζήτηση του online banking, αυξάνεται και ο κίνδυνος εγκλημάτων στον κυβερνοχώρο.

Η Ομοσπονδιακή Επιτροπή Εμπορίου έχει εντείνει τις προσπάθειές της για να προειδοποιήσει τους Αμερικανούς για τις απάτες γύρω από τον

COVID-19 που αφορούν προσφορές για εμβόλια, ψεύτικες φιλανθρωπικές οργανώσεις, αλλά και παραδοσιακές απάτες ηλεκτρονικού ταχυδρομείου.

Δυστυχώς, σε περιόδους πραγματικής κρίσης αναδεικνύονται τόσο οι άνθρωποι που θέλουν να βοηθούν, όσο και εκείνοι που θα προσπαθήσουν να εκμεταλλευτούν τους ανυποψίαστους. Αν ανησυχείτε για το τι σημαίνει αυτό για την ασφάλεια των online τραπεζικών συναλλαγών σας, υπάρχουν διάφορα βήματα που μπορείτε να ακολουθήσετε για να προστατέψετε τις πληροφορίες σας.

Γνωρίστε τις διαδικασίες ασφαλείας της τράπεζας σας

Το πρώτο βήμα για τη διαφύλαξη του τραπεζικού σας λογαριασμού είναι να μάθετε τι μέτρα διαθέτει η τράπεζα σας για να σας προστατεύσει.

Οι τράπεζες μπορούν να εφαρμόσουν πολλαπλά επίπεδα ασφάλειας για τo online banking, όπως:

Κρυπτογράφηση Secure Socket Layer (SSL)

Αυτόματη αποσύνδεση

Προγραμματισμός προστασίας από ιούς και κακόβουλο λογισμικό

FirewallsΕπαλήθευση πολλών παραγόντων

Τεχνολογία αναγνώρισης βιομετρικών στοιχείων και / ή προσώπου

Όλα αυτά μπορούν να λειτουργήσουν ως ισχυρή άμυνα εναντίον των χάκερ που μπορεί να προσπαθήσουν να σπάσουν τους λογαριασμούς σας. Αν δεν είστε βέβαιοι για το τι κάνει η τράπεζά σας για να διατηρήσει ασφαλή τα online τραπεζικά σας στοιχεία κατά των απειλών, ελέγξτε πρώτα τον ιστότοπο ή την εφαρμογή για

κινητά. Αν δεν είναι άμεσα σαφές, μη διστάσετε να επικοινωνήσετε με την τράπεζά σας για να δείτε τι μέτρρα ασφαλείας υπάρχουν.

Αποφύγετε τη χρήση του δημόσιου Wi-Fi για να αποκτήσετε πρόσβαση στο online banking σας

Η απομακρυσμένη εργασία και η εκμάθηση γίνονται όλο και περισσότερο μέρος της νέας εποχής για πολλά άτομα και οικογένειες εν μέσω της κρίσης του COVID-19. Σε μια προσπάθεια να εξασφαλίσουν πως όλοι όσοι θέλουν μπορούν να έχουν πρόσβαση στο διαδίκτυο, ορισμένοι πάροχοι υπηρεσιών διαδικτύου έχουν δημιουργήσει, τουλάχιστον σε προσωρινή βάση, δωρεάν hotspot

Wi-Fi.

Παρόλο που αυτό είναι βολική, η χρήση του δημόσιου Wi-Fi μπορεί να θέσει σε κίνδυνο τις τραπεζικές σας πληροφορίες, εάν η σύνδεση δεν είναι ασφαλής. Το δημόσιο Wi-Fi μπορεί εύκολα να χτυπηθεί με πολλούς τρόπους, συμπεριλαμβανομένων των επιθέσεων “

man-in-the-middle“, στις οποίες ένας απατεώνας είναι σε θέση να τραβήξει ουσιαστικά τις τραπεζικές σας πληροφορίες.

Καλό είναι να αποφεύγετε τα δημόσια Wi-Fi και να βασίζεστε στην ασφαλή πρόσβαση στο διαδίκτυο από το σπίτι. Ωστόσο, εάν για οποιονδήποτε λόγο χρησιμοποιείτε δημόσιο Wi-Fi αυτές τις μέρες, βεβαιωθείτε ότι η σύνδεση είναι ασφαλής πριν συνδεθείτε σε οποιαδήποτε online τραπεζική συναλλαγή.

Ενημερώστε τους κωδικούς πρόσβασης σας στο online banking

Αυτός είναι ένας απλός τρόπος για να προστατεύσετε τα στοιχεία των τραπεζικών σας συναλλαγών σας ανά πάσα στιγμή, αλλά μπορεί να είναι ιδιαίτερα σημαντικός κατά τη διάρκεια της τρέχουσας κρίσης του κοροναϊού.

Εάν δεν έχετε ενημερώσει πρόσφατα τους κωδικούς πρόσβασής σας, προσθέστε το στη λίστα σας. Και θυμηθείτε να κάνετε τους κωδικούς σας όσο το δυνατόν πιο μοναδικούς. Αυτές οι συμβουλές μπορούν να βοηθήσουν:

Δημιουργήστε κωδικούς πρόσβασης χρησιμοποιώντας έναν συνδυασμό γραμμάτων, αριθμών και συμβόλων.

Μην υποθέτετε ότι αλλάζοντας ένα γράμμα ή ένα ψηφίο ενός παλιού κωδικού είναι αρκετό.

Κάντε χρήση μια φράσης ή ακρωνύμιου αντί για μια λέξη.

Επίσης, σκεφτείτε τη χρήση ενός διαχειριστή κωδικών πρόσβασης αν δυσκολευτείτε να θυμηθείτε τους κωδικούς πρόσβασης στους τραπεζικούς λογαριασμούς σας. Δημιουργήστε μια συνήθεια να ενημερώσετε τους κωδικούς πρόσβασης σας κάθε τρεις έως τέσσερις μήνες.

Παρακολούθηση δραστηριότητας με τραπεζικές ειδοποιήσεις

Οι τραπεζικές ειδοποιήσεις μπορούν να είναι ένα χρήσιμο εργαλείο για τη διαχείριση της ασφάλειας στο

διαδίκτυο, ειδικά αν δεν έχετε χρόνο να συνδέεστε στον τραπεζικό σας λογαριασμό καθημερινά.

Με τις τραπεζικές ειδοποιήσεις του online banking, μπορείτε να λάβετε ειδοποίηση μέσω ηλεκτρονικού ταχυδρομείου ή κειμένου όταν υπάρχει νέα δραστηριότητα στους λογαριασμούς σας. Οι τύποι ειδοποιήσεων που μπορείτε να ορίσετε περιλαμβάνουν:

Ειδοποιήσεις συναλλαγών για χρεώσεις και πιστώσεις πάνω από ένα ποσό που καθορίζετε

Αποτυχημένες προσπάθειες σύνδεσης

Ενημέρωση κωδικού πρόσβασης ή προσωπικών πληροφοριών

Οικονομικές συναλλαγές

Καθημερινή παρακολούθηση λογαριασμού

Η ενεργοποίηση ειδοποιήσεων σημαίνει ότι δεν χρειάζεται να ανησυχείτε συνεχώς για το αν οι πληροφορίες σας σχετικά με τις τραπεζικές συναλλαγές σας βρίσκονται σε κίνδυνο. Αν για παράδειγμα, λάβετε ένα μήνυμα ηλεκτρονικού ταχυδρομείου που σας ειδοποιεί για μια νέα συναλλαγή, μπορείτε να συνδεθείτε για να επαληθεύσετε ότι είναι κάτι που εξουσιοδοτήσατε.

Να είστε προσεκτικοί σχετικά με τη χορήγηση πρόσβασης στον λογαριασμό σας

Οι οικονομικές εφαρμογές μπορούν να διευκολύνουν τη διαχείριση των χρημάτων κατά τη διάρκεια μιας πανδημίας. Για παράδειγμα, αντί να κάνετε ανάληψη μετρητών στο ΑΤΜ για να εξοφλήσετε έναν φίλο, μπορείτε να χρησιμοποιήσετε μια εφαρμογή πληρωμής από για να πληρώσετε ηλεκτρονικά.

Η παγίδα είναι ότι πολλές οικονομικές εφαρμογές απαιτούν πρόσβαση στις σας τραπεζικές πληροφορίες. Αυτός είναι ο τρόπος με τον οποίο λειτουργούν πολλές εφαρμογές διαχείρισης budget. Συγχρονίζετε τους τραπεζικούς λογαριασμούς σας και η εφαρμογή παρακολουθεί αυτόματα τις δαπάνες και τις καταθέσεις σας.

Αυτό μπορεί να διευκολύνει την σας ζωή κατά την κρίση του κοροναϊού, αλλά θα μπορούσε να θέσει σε κίνδυνο τις πληροφορίες σας εάν εξουσιοδοτείτε την πρόσβαση για εφαρμογές που δεν είναι ασφαλείς. Παρόλο που η τράπεζά σας μπορεί να είναι απόλυτα ασφαλής και να λαμβάνει μέτρα για την εξασφάλιση των ηλεκτρονικών σας πληροφοριών, η εφαρμογή πληρωμής ή

shopping που χρησιμοποιείτε μπορεί να αποτελέσει στόχο για επίδοξους χάκερς.

Μην πέσετε θύμα σε απάτες ηλεκτρονικού “ψαρέματος”

Κατά τη διάρκεια μιας κρίσης, οι απάτες ηλεκτρονικού ταχυδρομείου, τηλεφώνου και ηλεκτρονικού ψαρέματος συχνά αφθονούν. Για παράδειγμα, έχει ήδη εντοπιστεί μία απάτη phishing που περιλαμβάνει ψεύτικα email που φαίνεται να προέρχονται από τον

Παγκόσμιο Οργανισμό Υγείας.

Οι απάτες ηλεκτρονικού “ψαρέματος” μπορούν να έχουν διαφορετικούς στόχους. Κάποιοι, όπως η απάτη του Π.Ο.Υ., προσπαθούν να σας κάνουν να κάνετε κλικ σε έναν σύνδεσμο μέσα στο σώμα κειμένου του email. Όταν κάνετε κλικ στο σύνδεσμο, μπορείτε να κατεβάσετε εν αγνοία σας κακόβουλο λογισμικό ή λογισμικό παρακολούθησης της συσκευής σας, το οποίο επιτρέπει στους απατεώνες να κλέψουν τις πληροφορίες σας.

Άλλες απάτες μπορούν να έχουν μια πιο άμεση προσέγγιση για να προσπαθήσουν να πάρουν στα χρήματά σας. Για παράδειγμα, μπορείτε να λάβετε ένα μήνυμα ηλεκτρονικού ταχυδρομείου ή ένα κείμενο από μια φαινομενικά φιλανθρωπική οργάνωση που ζητάει δωρεές. Σας ζητείται να δώσετε τον αριθμό της χρεωστικής σας κάρτας ή τον αριθμό του τραπεζικού σας λογαριασμού για να κάνετε μια δωρεά.

Μια άλλη κοινή τακτική που χρησιμοποιούν οι απατεώνες για

phishing, είναι η αποστολή email από μια διεύθυνση που με την πρώτη ματιά φαίνεται ότι ήρθε από την τράπεζά σας. Και ενώ υποθέτετε ότι είναι ασφαλές να κάνετε κλικ σε ένα σύνδεσμο ή να απαντήσετε με τις πληροφορίες που ζητούνται στο

email, αποδεικνύεται ότι μοιραστήκατε τα στοιχεία σας με έναν

scammer.

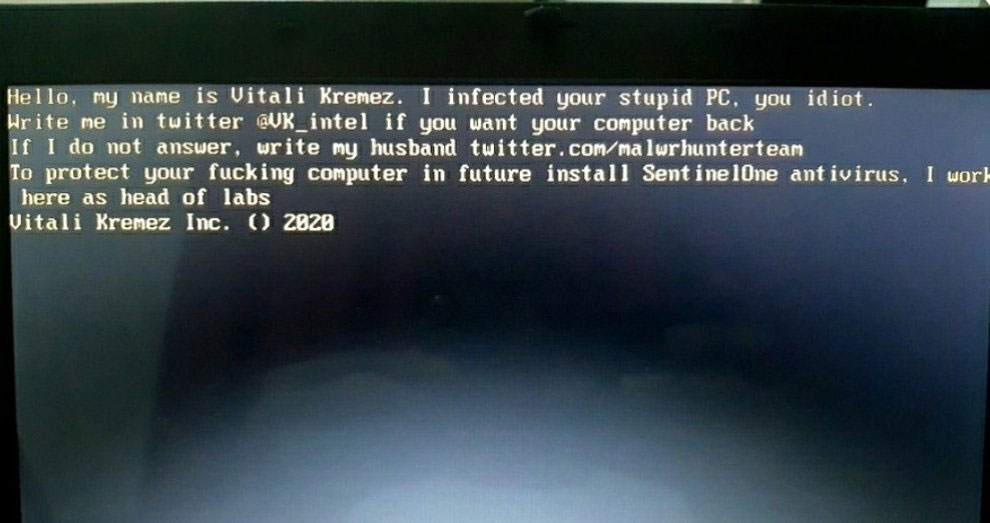

MBR locker impersonating Vitali and MalwareHunterTeam

MBR locker impersonating Vitali and MalwareHunterTeam Example of recent MBRLocker

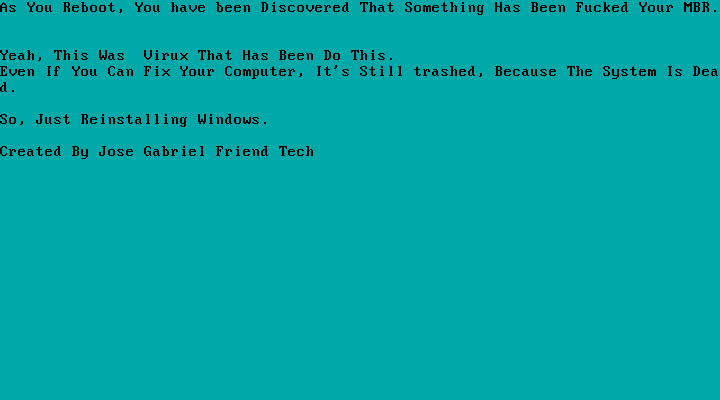

Example of recent MBRLocker

Revamped Firefox search bar (Mozilla)

Revamped Firefox search bar (Mozilla)